Fraude y seguridad, Productos

¿Qué es una OTP o contraseña de un solo uso? Características y ventajas

Fraude y seguridad, Productos

En un mundo en el que el fraude es demasiado habitual, ¿no sería estupendo disponer de una forma sencilla de saber que estás hablando con la persona correcta? A medida que nuestras vidas transcurren cada vez más en línea, la necesidad de una verificación de identidad fácil y fiable es más importante que nunca.

Las contraseñas de un solo uso (OTP), también conocidas como códigos de acceso de un solo uso o PIN de un solo uso, añaden una capa de seguridad para verificar y proteger a los usuarios de todo el mundo. Con una gran demanda de seguridad móvil, se prevé que el mercado mundial de la autenticación multifactor (MFA) esté valorado en 34 800 millones de dólares en 2028, frente a los 15 200 millones de 2023.

Los códigos OTP son una solución sencilla y rentable para que las organizaciones verifiquen y protejan la información personal de sus clientes y empleados. Si quieres aprender a verificar instantáneamente a tus clientes desde cualquier parte del mundo ahorrando tiempo y dinero, esta guía es para ti.

Una contraseña de un solo uso (OTP) es una forma rápida de verificar la identidad de un usuario cuando inicia sesión en una cuenta, red o sistema. El usuario recibe un código único (normalmente una cadena de números o letras) que caduca al cabo de poco tiempo y no puede reutilizar.

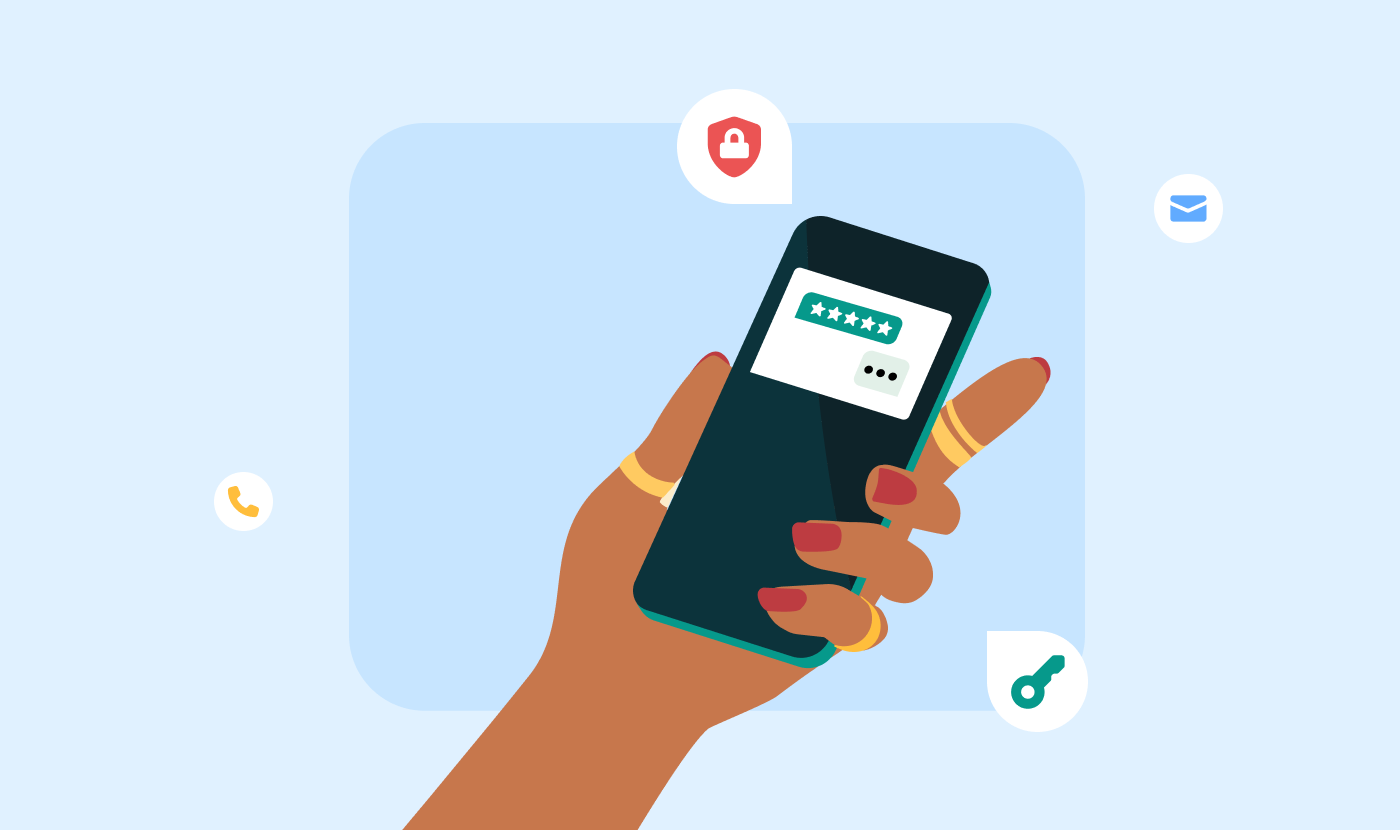

Las OTP se pueden enviar a un usuario por email, con una llamada telefónica, por una aplicación de autenticación (las más comunes son Google Authenticator o Microsoft Authenticator), en un mensaje de texto, como una OTP de RCS o a través de otro canal de mensajería para móviles como WhatsApp, o como una notificación push. Pueden utilizarse como autenticación en una fase para sustituir las contraseñas estáticas por un PIN único para cada sesión, en lugar de exigir un nombre de usuario y una contraseña.

También pueden combinarse con credenciales generadas por el usuario para una autenticación en dos fases, que requiere tanto algo que la persona conoce (como un PIN) como algo que tiene (como un llavero). Esto puede aplicarse durante el registro, el inicio de sesión o la aprobación de transacciones, cuando:

Obtener una OTP es rápido y fácil para el usuario final. Aquí tienes una situación habitual:

¿No es genial? Mientras tanto, entre bastidores, se ha producido todo tipo de magia para generar y entregar ese código de acceso de un solo uso al cliente. Sigue leyendo y te revelaremos los secretos del mago…

Cada vez que un usuario intenta acceder a un sistema o realizar una transacción en un dispositivo no autenticado, un generador de OTP y un servidor de autenticación trabajan juntos utilizando tokens de seguridad (o secretos compartidos) para verificar su identidad.

En primer lugar, el generador de OTP utiliza un algoritmo de código de autenticación de mensaje cifrado (HMAC) para crear un nuevo código aleatorio para cada solicitud de acceso.

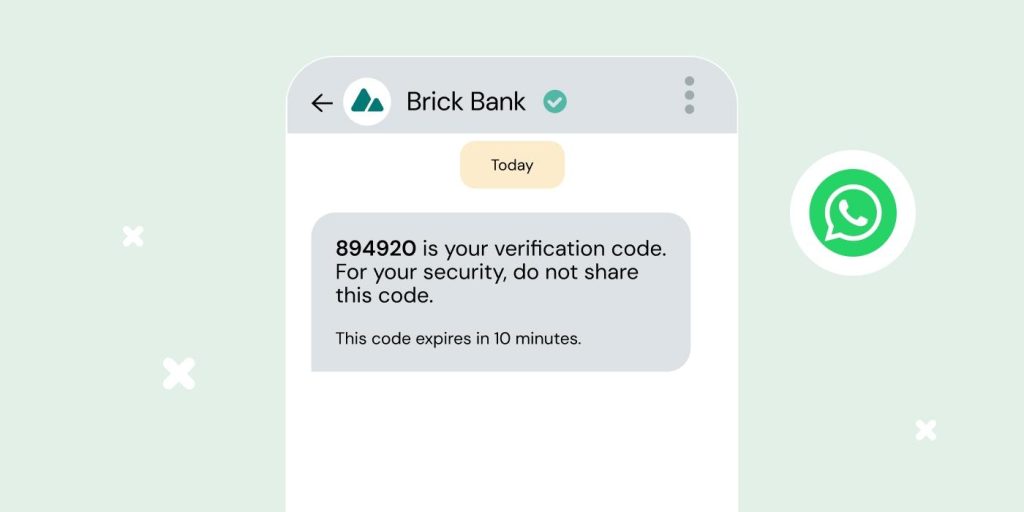

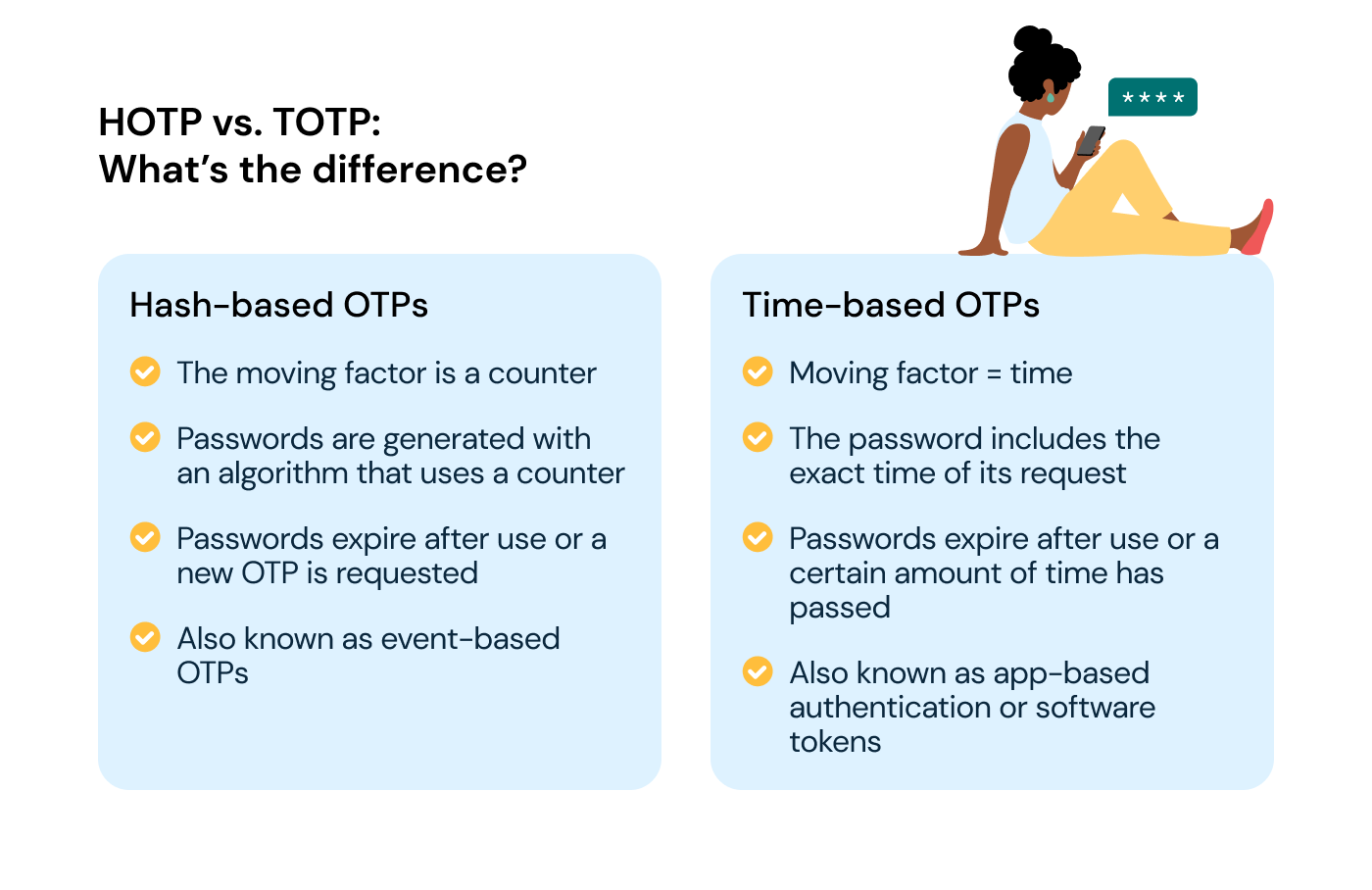

Como su nombre indica, todas las OTP solo funcionan una vez, pero la contraseña única estará basada en hash (HOTP) o en el tiempo (TOTP).

La principal diferencia entre una OTP basada en hash (HOTP) y una contraseña de un solo uso basada en el tiempo (TOTP) es el factor móvil que cambia cada vez que el algoritmo genera el código.

OTP basadas en hash:

OTP basadas en el tiempo:

Una vez emitido, el generador de OTP comparte el nuevo código con el servidor de autenticación backend.

Cuando el usuario introduce su código, el servidor de autenticación OTP utiliza el mismo algoritmo que el generador para hacer coincidir el código, de modo que la validación es fácil e instantánea.

Las contraseñas son una forma débil de verificación de la identidad: el 68 % de las violaciones de datos empresariales en 2024 se han producido por un error humano.

Entonces, ¿cómo pueden las empresas ayudar a sus clientes a proteger sus contraseñas? Educarles en las mejores prácticas, como no compartir nunca las contraseñas ni reutilizarlas en varias cuentas, ayuda. Pero para las empresas que manejan datos confidenciales, eso no basta. Añadir otro método de autenticación, como contraseñas de un solo uso o la autenticación en dos fases, aumenta la seguridad al cambiar la verificación con cada inicio de sesión o transacción.

Aun así, las OTP pueden ser vulnerables a los piratas informáticos. Por eso recomendamos los métodos de verificación basados en la SIM, que requieren que los usuarios interactúen con una indicación en sus dispositivos móviles, lo que complica la vida a los piratas oportunistas.

Las OTP son muy versátiles, ya que aprovechan el uso generalizado de los dispositivos móviles para llegar a usuarios de todo el mundo. Pueden entregarse a través de distintos canales, por lo que resultan accesibles y fáciles de usar.

Con las OTP, las organizaciones pueden ofrecer a sus usuarios una experiencia de autenticación segura, escalable y sin complicaciones, y así salvaguardar la información confidencial e infundir confianza en sus plataformas digitales.

Las principales ventajas se resumen en:

Cada ventaja merece una atención especial, así que vamos a analizarlas.

Las empresas que utilizan OTP dificultan mucho más el acceso no autorizado a las cuentas de clientes o empleados.

Como demostración, pensemos en lo que puede ocurrir cuando una persona no autorizada intenta acceder a la cuenta online de otra. El usuario legítimo recibe un código que no solicitó: sin duda, una señal de alarma. Mientras que la empresa puede no saber si el intento era legítimo, el usuario se da cuenta rápidamente de que algo no va bien y cambia su contraseña.

También se envían mensajes de verificación si un dispositivo no reconocido intenta acceder a la cuenta, para que el usuario pueda detectar fácilmente cualquier actividad sospechosa. De este modo, el usuario mantiene el control sin bloqueos de cuenta innecesarios, y las empresas demuestran que protegen activamente la información personal, lo que contribuye en gran medida a ganarse la confianza de sus clientes.

Para ser una idea tan sencilla (de cuatro a ocho números aleatorios), las OTP son sumamente eficaces para mitigar los riesgos derivados de una seguridad débil de las contraseñas.

Veámoslo matemáticamente. Si emites un código aleatorio de seis dígitos, un ladrón de identidad tiene que adivinar cada número correctamente dentro de un breve plazo de caducidad.

Eso significa 10 posibilidades (de cero a nueve), seis veces (10x10x10x10x10x10).

En otras palabras, un ladrón de identidad tiene una posibilidad entre un millón de acertar tu OTP, o una probabilidad del 0,000001 %.

Eso es solo para una OTP estándar de seis dígitos. Si incluye ocho dígitos, el posible ladrón de identidad probablemente tendría más probabilidades de ganar la lotería.

La mensajería SMS es una opción popular para enviar OTP porque es rápida, fiable y ampliamente utilizada. En muchos mercados, la verificación por SMS es una opción económica para las empresas que empiezan a utilizar OTP.

Pero lo bueno de las OTP es que son versátiles, y puedes enviarlas a través de cualquier canal que prefieran tus clientes, como WhatsApp, servicios de comunicación enriquecida (RCS), email, etc.

Canales como RCS y WhatsApp son especialmente eficaces para las OTP porque permiten que los mensajes de tu marca lleguen desde perfiles verificados directamente a las bandejas de entrada de tus clientes. Esta capa añadida de confianza reduce el riesgo de fraudes como el smishing, y garantiza que tus clientes puedan detectar mensajes reales de tu empresa de un vistazo.

Todos tenemos decenas de contraseñas y nombres de usuario que recordar. ¿Quién no ha olvidado al menos una? Desde la cuenta del servicio de streaming hasta las suscripciones a periódicos online, no es tarea fácil acordarse de toda esa información.

Es normal olvidarse de las cosas. Sin métodos alternativos de verificación, el personal informático o de atención al cliente tendrá que acudir para ayudar a los usuarios a recuperar el acceso a sus cuentas, y ese tiempo se acumula rápidamente.

En cambio, pueden utilizarse OTP para restablecer contraseñas y ahorrar incontables horas de personal. En consecuencia:

Utilizando las API de verificación, las organizaciones pueden incorporar fácilmente OTP en sus aplicaciones y productos.

En poco tiempo, estas integraciones de verificación programables pueden, literalmente, amortizarse, ya que:

Según nuestro estudio de 2024, el 61 % de los consumidores esperan mensajes de autenticación en dos fases en un minuto o menos. Eso significa que una verificación rápida y fiable es fundamental para lograr una experiencia de usuario excelente. Un proceso de autenticación en dos fases fluido y rápido puede marcar la diferencia en la forma en que los clientes perciben la fiabilidad y seguridad de tu marca.

Las soluciones de autenticación multifactor, como la API de verificación por SMS de Sinch, proporcionan seguridad a cualquier escala y una experiencia de usuario muy sencilla.

Con Sinch, una simple integración hace que la verificación del usuario sea rápida y fácil a través de su dispositivo móvil, porque:

Vale, no es exactamente «sin fin», pero casi. Al ser la verificación más crítica que nunca, cada vez más sectores recurren a la autenticación en dos fases y a las OTP para verificar las identidades de los usuarios. He aquí algunos sectores clave que hacen un gran uso de ella:

En todos los sectores, algunas aplicaciones útiles adicionales de los códigos OTP incluyen la validación de los usuarios cuando realizan determinadas acciones, como:

Cuando pensamos en las OTP del futuro, está claro que el mercado seguirá evolucionando, tanto en términos de soluciones más sólidas como de ciberamenazas cada vez más inteligentes. Entonces, ¿cómo pueden las OTP y la autenticación mantenerse a la vanguardia? He aquí algunas tendencias que van a ser clave el futuro:

Sin duda, las OTP seguirán formando parte de este panorama, pero el futuro estará en las soluciones que se adapten continuamente a las preferencias y necesidades cambiantes de los usuarios.

Resumiendo, ya has visto lo versátiles que pueden ser las OTP, y has averiguado cómo pueden ayudarte a proteger a tus clientes.

¿Quieres más información? Consulta estos recursos (en inglés) para aumentar tus conocimientos sobre autenticación y verificación en un panorama de ciberseguridad en constante evolución:

Si realmente quieres saberlo todo, echa un vistazo a nuestro libro blanco sobre autenticación en dos fases.

También puedes ponerte en contacto con nosotros en cualquier momento para que uno de nuestros expertos te aconseje cómo proteger a tus clientes y mejorar la interacción con ellos.